在今天拉斯维加斯举行的DEF CON 27安全会议上,来自Eclypsium的安全研究人员谈到了他们在来自20个不同硬件供应商的40多个内核驱动程序中发现的常见设计缺陷。常见的设计缺陷是,低权限应用程序可以使用合法的驱动程序功能在Windows操作系统的最敏感区域(如Windows内核)中执行恶意操作。“有许多硬件资源通常只能由特权软件(如Windows内核)访问,并且需要保护其免受来自用户空间应用程序的恶意读/写,”Eclypsium首席研究员Mickey Shkatov在早些时候的一封电子邮件中告诉ZDNet周。“当签名驱动程序提供的功能可被用户空间应用程序滥用以执行这些敏感资源的任意读/写而没有任何限制或来自Microsoft的检查时,设计缺陷表面,”他补充道。

Shkatov指责他在不良编码实践中发现的问题,这些问题不考虑安全性。

“这是一种常见的软件设计反模式,而不是让驱动程序只执行特定任务,而是以灵活的方式编写代表用户空间执行任意操作,”他告诉ZDNet。

“通过这种方式构建驱动程序和应用程序来开发软件更容易,但它会打开系统进行利用。”

受影响的供应商

Shkatov表示,他的公司已通知每个硬件供应商,这些供应商正在提供允许用户空间应用程序运行内核代码的驱动程序。发布更新的供应商列在下面。

●美国大趋势国际(AMI)

●华擎

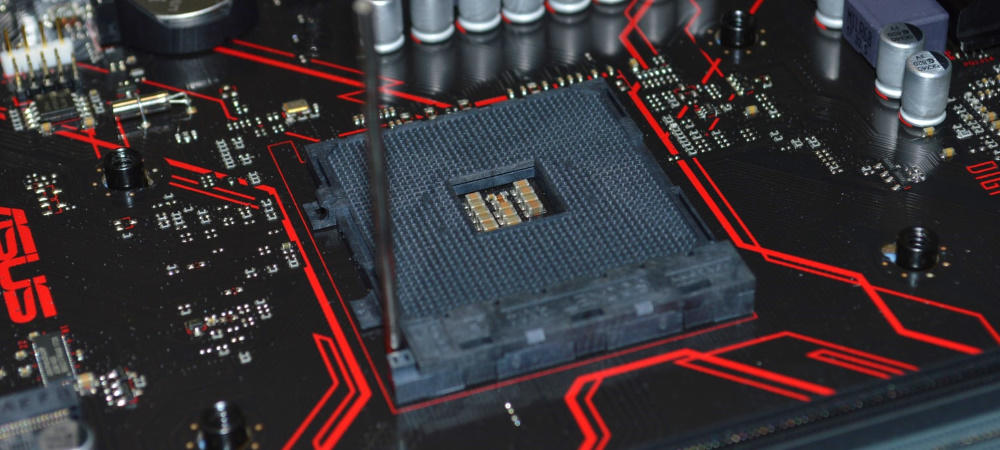

●ASUSTeK计算机

●ATI Technologies(AMD)

●映泰

●EVGA

●Getac

●技嘉

●华为

●Insyde

●英特尔

●微星国际(MSI)

●NVIDIA

●Phoenix Technologies

●Realtek Semiconductor

●SuperMicro

●东芝

“一些供应商,如英特尔和华为,已经发布了更新。一些像凤凰城和Insyde这样的IBV [独立BIOS供应商]正在向他们的客户OEM发布他们的更新,”Shkatov告诉ZDNet。

据报道,Eclypsium研究员表示,他没有透露所有受影响的供应商的名称,因为有些“由于特殊情况需要额外的时间”,未来将会发布未来的修复和建议。

Eclypsium研究员表示,他计划在演讲结束后在GitHub上发布受影响的驱动程序及其哈希列表,以便用户和管理员可以阻止受影响的驱动程序。

[该文章将在可用时通过链接进行更新。]

此外,Shaktov表示,微软将使用其HVCI(虚拟机管理程序强制执行的代码完整性)功能,将向其报告的驱动程序列入黑名单。

但是,Shaktov表示HVCI功能仅支持第7代Intel CPU及以后版本。旧系统需要手动干预,甚至在无法启用HVCI的较新Intel CPU上也需要。

“为了利用易受攻击的驱动程序,攻击者需要已经破坏了计算机,”微软在一份声明中说。“为了帮助缓解此类问题,Microsoft建议客户使用Windows Defender Application Control来阻止已知的易受攻击的软件和驱动程序。客户可以通过为Windows Security中的功能强大的设备启用内存完整性来进一步保护自己.Microsoft努力与行业合作伙伴合作致力于私下披露漏洞并共同协助保护客户。“