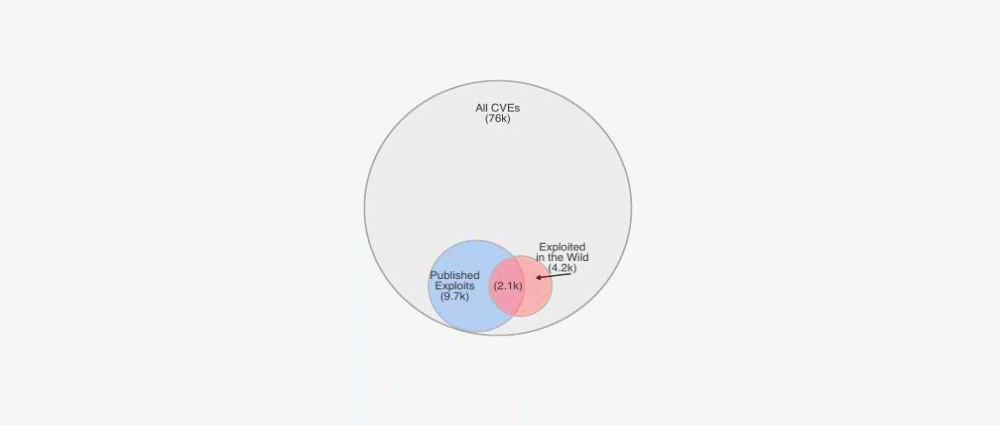

本周发布的新研究为漏洞利用世界提供了一些急需的信息,揭示了过去十年中发现的安全漏洞总数中有多少实际上是在野外被利用的。该研究 - 被认为是迄今为止最广泛的类型 - 发现2009年至2018年期间发现的总共76,000个漏洞中仅有4,183个安全漏洞已在野外被利用。更有趣的是,研究人员发现,在公共网站上发布概念验证(PoC)漏洞利用代码与开发尝试之间没有相关性。该研究小组表示,在2009年至2018年间,在野外开发的4,183个安全漏洞中,只有一半漏洞利用了公共网站上列出的漏洞利用代码。

这意味着缺少公共PoC并不一定能阻止攻击者利用某些漏洞 - 一些黑客在需要时制作自己的漏洞。

最严重的缺陷被利用得最多

此外,该研究还揭示了大多数在野外利用的漏洞都是具有高CVSSv2严重性评分的安全漏洞(可以从1到10,其中10个被分配给最危险且易于利用的漏洞)。

研究小组表示,“只有不到一半的被利用漏洞的CVSS评分为9分或更高。”

图片:Jacobs等。

研究工作来源

本研究的核心数据来自众多来源。

例如,所有安全漏洞,分数和漏洞特征的列表都是从NIST的国家漏洞数据库(NVD)中提取的。

从野外发现的漏洞利用数据收集自FortiGuard实验室,还从SANS Internet Storm Center,Secureworks CTU,Alienvault的OSSIM元数据和ReversingLabs元数据中收集了利用证据。

有关书面漏洞利用代码的信息来自Exploit DB,开发框架(Metasploit,D2 Security的Elliot Kit和Canvas Exploitation Framework),Contagio,Reversing Labs和Secureworks CTU,研究团队在2009年至2018年间发布了9,726个PoC。

此外,通过Kenna Security,安全研究人员还获得了从漏洞扫描程序信息派生的数百个公司(客户)网络扫描得出的每个漏洞的流行情况。

研究人员希望,他们在组装有关安全漏洞(及其利用)的最大研究方面的工作将有助于公司优先考虑他们想要首先修补的漏洞,哪些漏洞最有可能受到攻击。

该团队的工作表明,漏洞所具有的CVSSv2得分越高,无论漏洞利用代码是否公开,其遭受大量攻击的可能性就越高。

此外,受过攻击的漏洞数量是20个中的一个,而不是100个中的一个,正如过去的旧研究工作所显示的那样。

最后但同样重要的是,研究团队还希望他们的工作能够“增加整体CVSS框架”,提供有关特定漏洞可能被利用的可能性的新信息,从而为依赖CVSS评分的组织提供更好的指导。评估补丁并确定优先顺序。

关于这项研究的其他细节可以在昨天在2019年波士顿信息安全经济学研讨会上发表的名为“改善脆弱性修复通过更好的利用预测”的白皮书中找到。