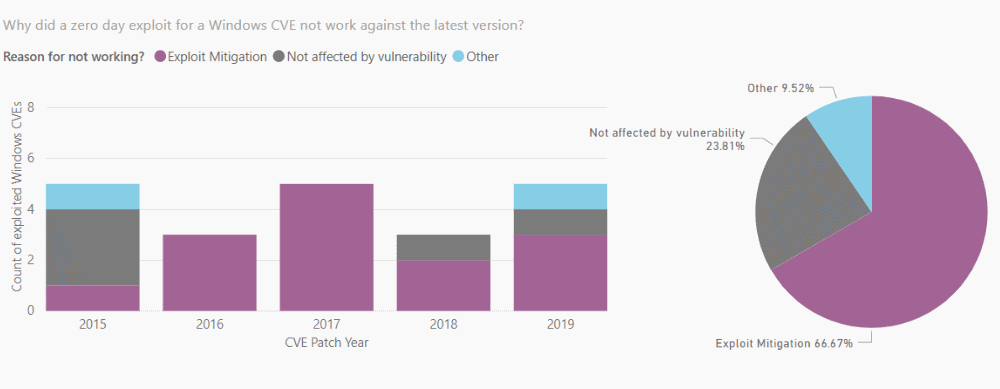

微软安全响应中心的安全工程师马特米勒表示,使用零日攻击对于最新版本的Windows很少有效。在今天发布的新统计数据中,米勒表示,自2015年以来,只有约40%的Windows零日被成功利用最新的Windows版本。这意味着在实时攻击中使用的绝大多数Windows零日仅适用于较旧版本的操作系统,以及使其操作系统保持最新以保护其免受某些攻击的用户。Per Miller,在三个案例中有两个案例中,由于Microsoft已添加到操作系统中的缓解措施,零日对最近版本的Windows无效

该研究人员分析了2015年至2019年间的零日开发尝试 - 即微软推出Windows 10,这是最安全的操作系统之一。

在推出时,Windows 10采用了Control Flow Guard和Device Guard等安全系统。

米勒今天分享的统计数据是研究人员即将在8月份举行的Usenix WOOT '19安全会议上提出的“脆弱性缓解前景中的趋势和挑战”演示文稿的一部分。

这次谈话是米勒对脆弱性趋势研究的延续。

作为微软安全响应中心的成员,米勒多年来一直在研究这些趋势,过去曾进行过多次会谈。

他最近的一次会谈是在2月举行的BlueHat以色列安全会议上进行的。当时,Miller分享统计数据显示,当Windows漏洞被利用时,在微软有机会发布补丁之前,或者几个月之后,在公司未能修补之后,它们很可能被利用为零日。

考虑到今天的统计数据,这也意味着攻击者有更好的机会在较旧的Windows版本中搜索零天,而不是寻找最近版本的零天目标。

此外,Miller还透露,微软在过去12年中解决的所有安全漏洞中约有70%是与内存管理相关的问题。

米勒的MSRC同事最近宣布计划探索使用Rust作为C和C ++的替代品,C和C ++是用于编码Windows的两种主要语言。MSRC表示正在调查Rust,因为该语言以安全为中心的功能可以减少与内存相关的错误。